En este tutorial aprenderás como usar cPHulk para evitar ataques de fuerza bruta en el servidor, configurándolo desde el panel WHM.

Un ataque de fuerza bruta (brute force attack) es un método que usa un sistema automatizado para adivinar la contraseña de su servidor o de los servicios web. cPHulk provee protección contra ataques de fuerza bruta. Para usar esta funcion, se debe de seguir la siguiente ruta dentro del panel WHM: Security Center >> cPHulk for Brute Force Protection.

! Importante !: cPHulk no protegerá POP3 o IMAP en contra de los ataques de fuerza bruta basados en direcciones IP si usted usa el servidor de correo Courier. Courier no registra las direcciones IP de los intentos fallidos de entrada de POP3 y IMAP.

cPHulk sí protegerá POP3 y IMAP contra ataques de fuerza bruta si usted utiliza el servidor de correo Dovecot. También, cPHulk protegerá otros servicios en cualquier servidor de correo que usted usa en contra de los ataques de fuerza bruta.

Valores de configuración

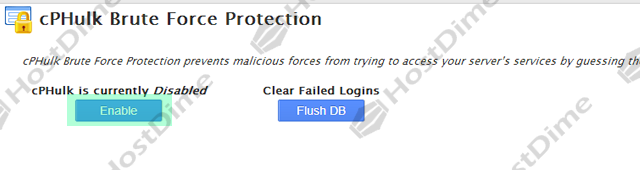

Para comenzar a usar cPHulk:

1. Pulse Enable para activar.

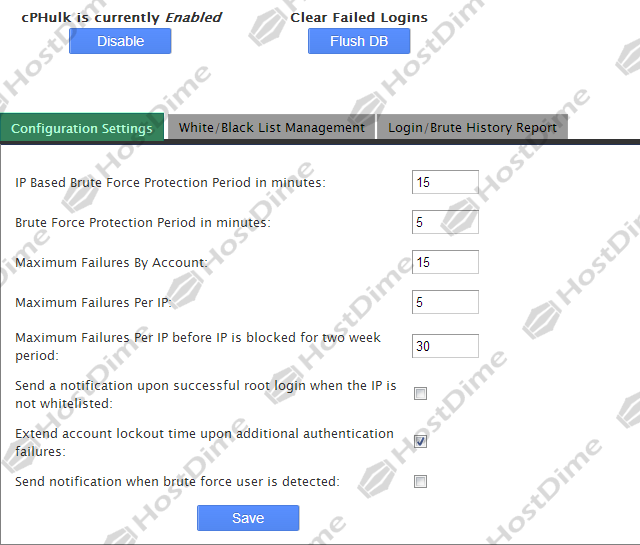

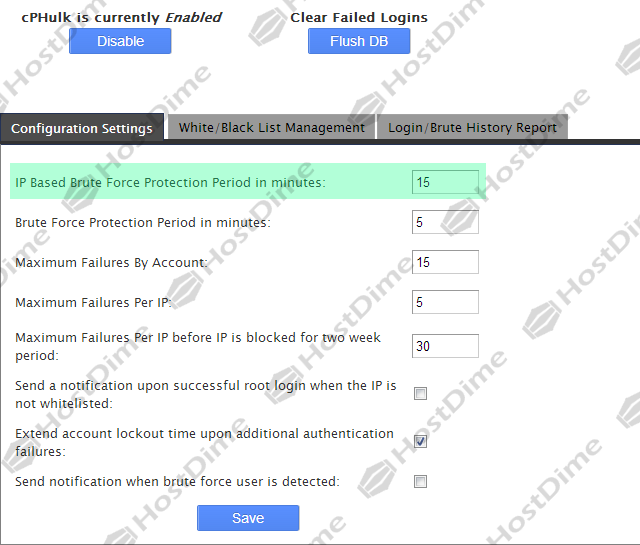

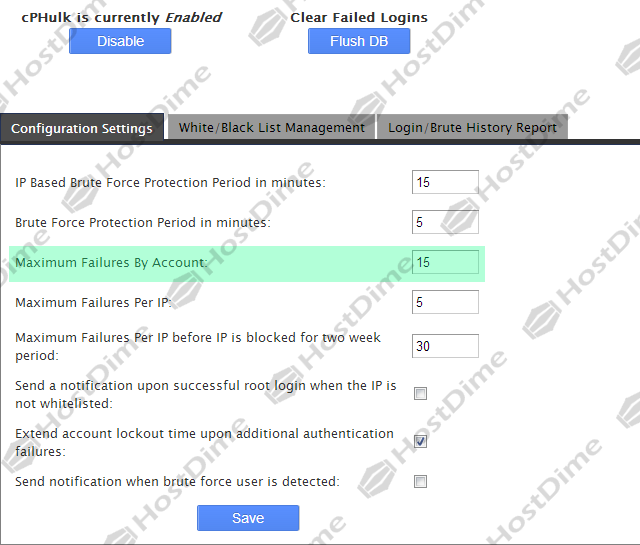

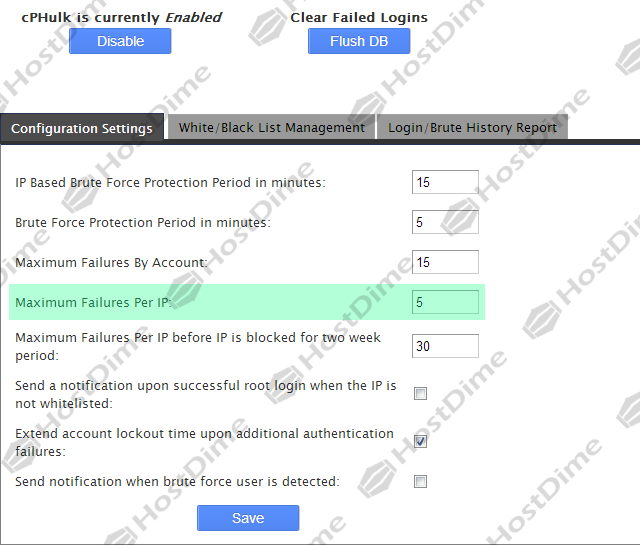

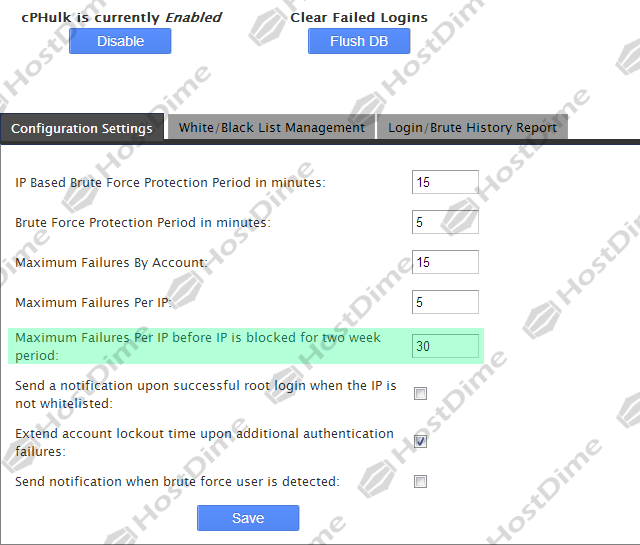

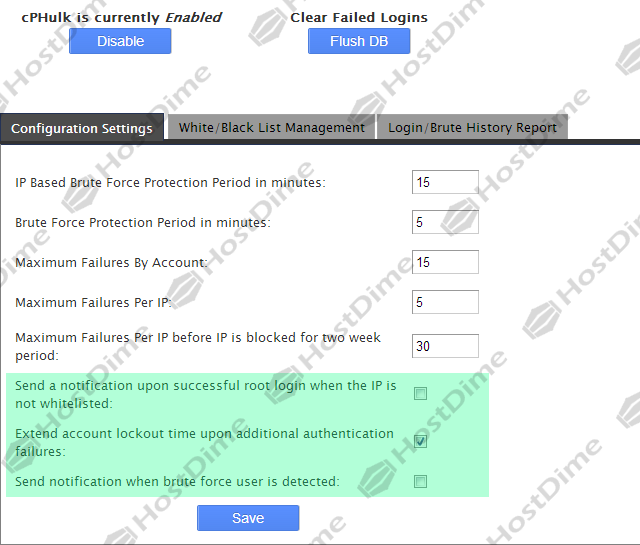

2. Seleccione la pestaña Configuration Settings.

3. En el campo IP Based Brute Force Protection Period in minutes, escriba una cantidad de minutos. Si un posible hacker trata de entrar al sistema y llega al límite de intentos de entrada al sistema que el usuario de cPanel definió, dentro del tiempo configurado en este campo, ese límite se considerará un ataque de fuerza bruta. En ese momento, se bloqueará la dirección IP del posible hacker.

- En este caso, solamente se bloqueará la dirección IP del posible hacker. No se bloquearán todas las direcciones IP.

- Este número también representa el número de minutos que se bloqueará la dirección IP del posible hacker.

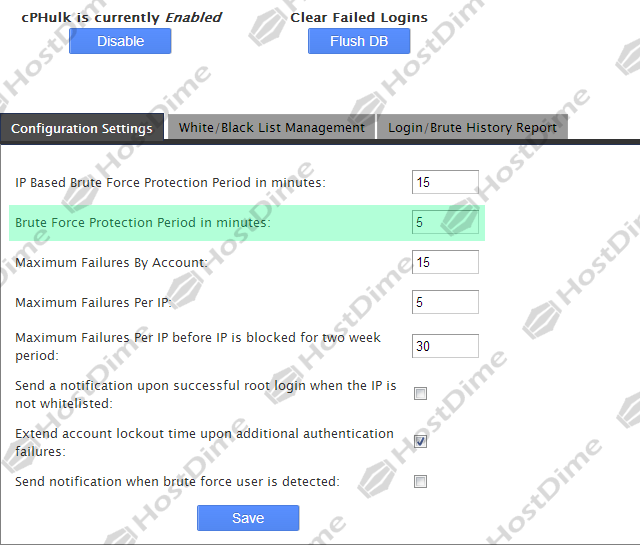

4. En el campo Brute Force Protection Period in minutes, escriba una cantidad de minutos. Si las direcciones IP de varios posibles hackers tratan de entrar al sistema y llegan al límite de intentos de entrada al sistema que el usuario de cPanel definió, dentro del tiempo configurado en este campo, ese límite se considerará un ataque de fuerza bruta. Todas las direcciones IP se bloquearán y no se podrá entrar a la cuenta del usuario de cPanel. Esto también bloqueará la cuenta.

- Bajo esta configuración, se bloqueará la cuenta de cPanel, sin importar cuál dirección IP se use.

- Este número también representa el número de minutos que quedará bloqueada la cuenta de cPanel.

¡ Advertencia !: Tenga cuidado al configurar este límite, ya que está diseñado a prevenir que nadie acceda esa cuenta, incluso el dueño de la cuenta.

5. Defina el límite de fallas para las cuentas en el tercer campo.

6. Defina el número de veces que una dirección IP específica puede fallar antes de que se bloquee.

7. Defina el límite de fallas antes de que se bloquee la dirección IP por un periodo de dos semanas en el quinto campo.

8. Use las casillas para determinar:

- Si recibirá notificaciones al obtener un inicio de sesión exitoso de root cuando la dirección IP no está en una lista blanca.

- Si extenderá el tiempo de bloqueo para cada falla adicional que sobrepasa el límite.

- Si recibirá notificaciones cuando se detecta un ataque de fuerza bruta.

9. Pulse Save para guardar.

¡ Ojo !: UseDNS está activado por predeterminación en el archivo /etc/ssh/sshd_config de su servidor. UseDNS envía el nombre de anfitrión (hostname) a PAM para autenticar la sesión de SSH. cPHulk también solicita información de autenticación de PAM cuando cPHulk quiere determinar si un intento de inicio de sesión es un ataque de fuerza bruta. Si UseDNS aún está activado, crea un problema en la característica Trusted IPs List de cPHulk. Este problema permite que un atacante use un spoof de un registro de apuntador de DNS para hacerse pasar por un nombre de anfitrión (hostname) de confianza. Esto le da al atacante intentos ilimitados para entrar al sistema, lo que permite un ataque de fuerza bruta. Por ende, el uso de UseDNS se desactiva si se activa cPHulk.

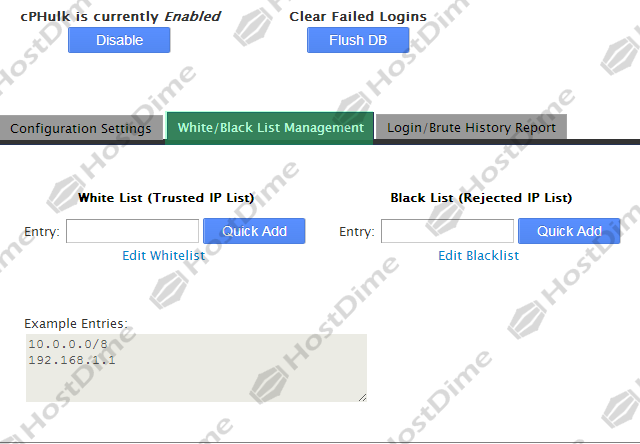

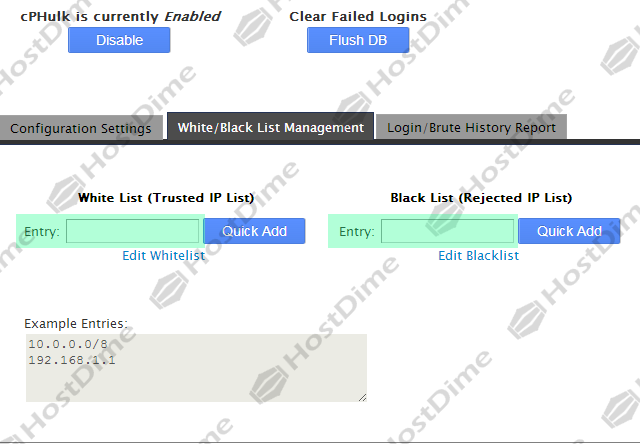

Administración de lista blanca/negra

cPHulk también provee una lista de los IP de confianza (lista blanca) y una lista de los IP rechazados (lista negra). La Trusted IP List especifica direcciones de IP que cPHulk nunca evitará que accedan su servidor. La Rejected IP List especifica direcciones de IP que cPHulk siempre evitará que accedan su servidor.

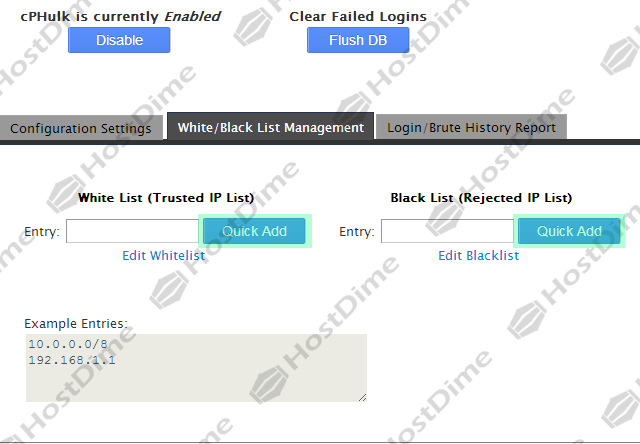

Para añadir rápidamente un IP a la lista blanca o negra:

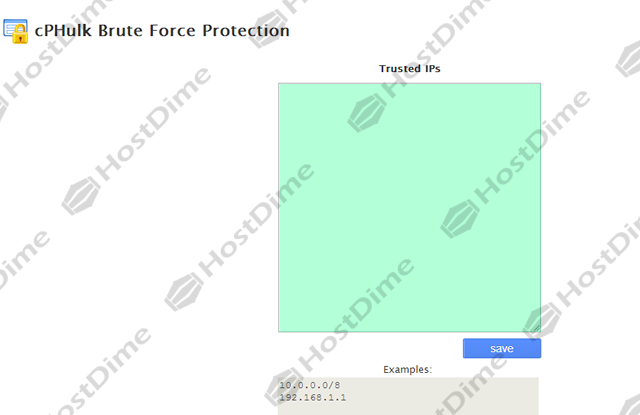

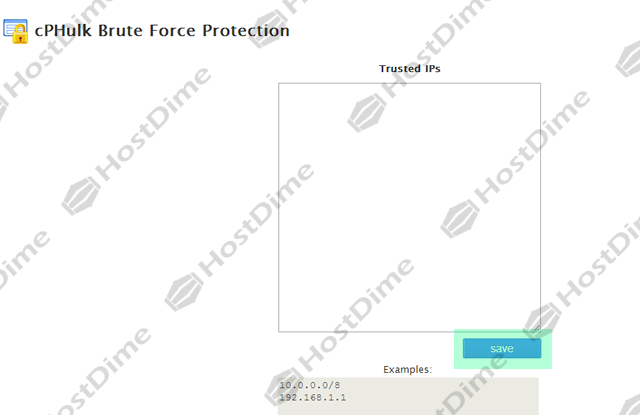

1. Seleccione la pestaña White/Black List Management.

2. Escriba el IP en el campo Entry bajo la lista apropiada.

3. Pulse Quick Add a la derecha de la entrada.

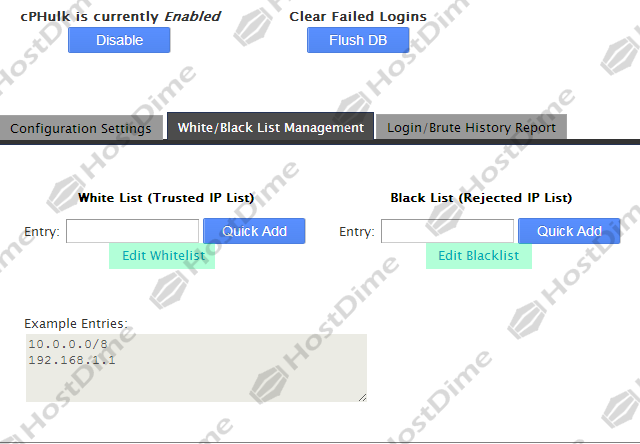

Para editar la lista blanca o negra:

1. Seleccione la pestaña White/Black List Management.

2. Pulse Edit Whitelist o Edit Blacklist.

3. Edite las direcciones de IP en el campo de texto.

4. Pulse save para guardar.

¡ Ojo ! Para administrar listas blancas en la línea de comandos, ejecute el script /scripts/cphulkdwhitelist. Los resultados se parecerán a los siguientes:

/scripts/cphulkdwhitelist 1.1.1.1

/scripts/cphulkdwhitelist 1.1.1.0/24

Login/Brute History Report – Reporte Login/Brute History

cPHulk guarda los intentos fallidos de inicio de sesión en una base de datos. Esto es útil para determinar las direcciones de IP problemáticas cuyo acceso a su servidor tal vez tenga que bloquear completamente. Sin embargo, la base de datos debe vaciarse de vez en cuando para conservar los recursos del sistema o permitirle a un usuario que ha olvidado una contraseña entrar nuevamente a su cuenta. Puede vaciar la base de datos al pulsar Flush DB.

La información de la base de datos se guarda en dos listas bajo la pestaña Login/Brute History Report. La primera lista contiene inicios de sesión fallidos. Estos intentos de entrada al sistema se pueden guardar si, por ejemplo, un usuario de cPanel escribe su contraseña incorrectamente. La segunda lista contiene intentos fallidos de inicio de sesión excesivos. Usted debe monitorizar ambas de estas listas