En este tutorial aprenderás a eliminar los procesos en background desde el panel WHM, con esto podrás prevenir ciertos ataques a tu servidor.

Esta característica le permite escoger programas para terminar automáticamente si se ejecutan. Después de que se elimina un proceso, usted recibirá un correo electrónico que le notifica que el proceso se ha eliminado. Los procesos que se ven en la lista, comúnmente son usados en ataques de denegación de servicio (DoS o DDoS, por sus siglas en inglés) que se lanzan desde ó contra su servidor.

Muchas veces, los usuarios maliciosos renombrarán el proceso para que sea difícil de encontrar. Sin embargo, esta característica de WHM detectará el proceso aunque el nombre haya cambiado, y automáticamente cerrará el programa cuando lo encuentra. Para usar esta función de WHM, siga la siguiente ruta dentro del panel:

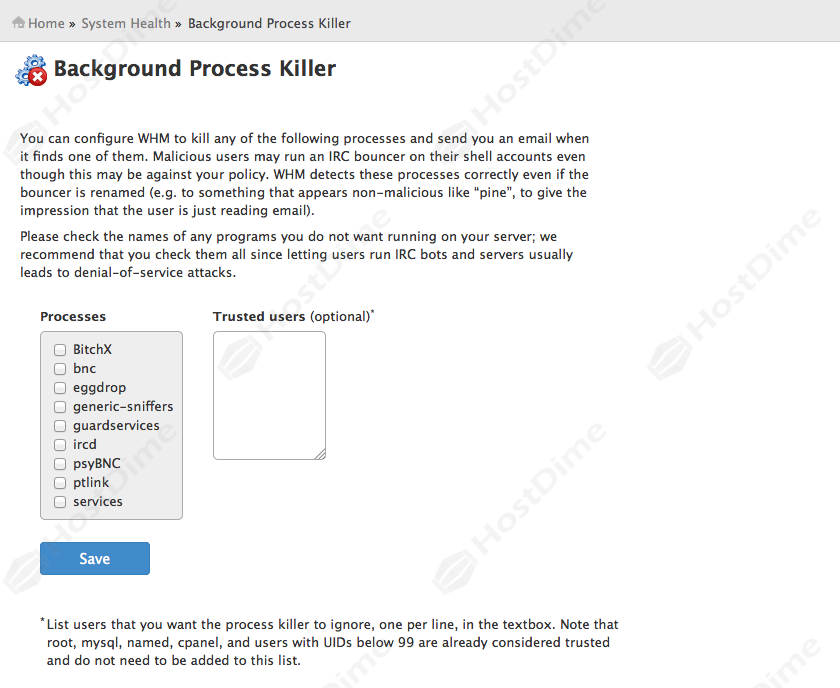

System Health >> Background Process Killer .

Configurar el process killer

1. Seleccione el proceso de la lista al pulsar la casilla correspondiente.

- Le recomendamos que seleccione todos los procesos.

- Si desea permitir que usuarios específicos ejecuten cualquier de los procesos que haya seleccionado, escriba sus nombres en el campo de texto Trusted users.

- Ejemplo: Añadir ExUser a la lista le permitiría a un usuario conocido como ExUser ejecutar los procesos que usted haya seleccionado.

- No es necesario añadir usuarios con una identificación de usuario (UID) menor de 99.

2. Pulse Save para guardar. Una vez se complete el proceso, veremos en la parte inferior derecha del panel el siguiente mensaje:

En la siguiente tabla podrás ver el resumen de cada proceso que puedes eliminar:

| Procesos | Descripción |

|---|---|

| BitchX | Un cliente de IRC (siglas en inglés para Internet Relay Chat) de línea de comandos popular. |

| bnc | BNC es un rebote de IRC común. Los rebotes permiten que los usuarios oculten la fuente de su conexión y redirigir tráfico por ubicaciones secundarias. Se usan comúnmente durante los ataques de denegación de servicio. |

| eggdrop | Un robot de IRC popular. Un robot es un sistema automatizado que ejecutará un set de comandos. En este caso, el robot ejecuta sets de comandos de IRC para vigilar los canales de IRC (salas de chat). Sin embargo, se puede usar este robot para crear redes de robot (botnets) que se usan para evitar ataques de servicio. |

| generic-sniffers | Hay terceros que pueden usar analizadores (sniffers) para recoger y analizar paquetes de información mientras ésta se transmite entre computadoras. A menudo, los analizadores se usan para analizar los datos en busca de métodos de codificación y ganar acceso a redes a las que el tercero no deber de tener acceso. |

| guardservices | Un robot de IRC. Vea la definición anterior de eggdrop. |

| ircd | El daemon que permite IRC. IRC es un blanco popular para usuarios maliciosos, ya que el servidor típicamente corre durante mucho tiempo. Esta situación es ideal para que los piratas informáticos usen los analizadores de paquete para recoger información y realizar ataques. |

| psyBNC | psyBNC es un rebote de red de IRC. Vea la definición de bnc anterior para más información. |

| ptlink | ptlink es un servidor de IRC popular. Vea la definición anterior de ircd. |

| services | Un robot de IRC. Vea le definición anterior de eggdrop. |